Jakarta, PCplus – Para peneliti berhasil menemukan aplikasi palsu di Google Play. Aplikasi palsu ini menyamar sebagai aplikasi resmi Signal dan Telegram. Saat dipasang, aplikasi jahat itu bisa menarik pesan atau informasi sensitif lainnya dari akun resmi.

Baca Juga: Trojan Android Ini Bisa Kuras Uang di Ponsel Kamu

Sebuah aplikasi dengan nama Signal Plus Messenger tersedia di Play selama sembilan bulan dan telah diunduh dari Play sekitar 100 kali. Kendati begitu, Google baru menurunkannya pada bulan April tahun lalu setelah mendapat laporan dari perusahaan keamanan ESET seperti dikutip PCplus dari Arstechnica. Aplikasi itu juga tersedia di toko aplikasi Samsung dan di signalplus.org, sebuah situs web khusus yang meniru Signal.org resmi.

Aplikasi yang menyebut dirinya FlyGram, dibuat oleh aktor ancaman yang sama dan tersedia melalui tiga saluran yang sama. Google menghapusnya dari Play pada tahun 2021. Kedua aplikasi masih tersedia di toko Samsung.

Kedua aplikasi dibangun dengan menggunakan kode sumber terbuka yang tersedia dari Signal dan Telegram. Di dalam kode tersebut, terdapat alat mata-mata yang dikenal sebagai BadBazaar. Trojan ini dikaitkan dengan kelompok peretas yang berafiliasi dengan China yang disebut sebagai GREF.

BadBazaar sebelumnya telah digunakan untuk menargetkan orang-orang Uyghur dan minoritas etnis Turkik lainnya. Malware FlyGram juga disebarluaskan di grup Telegram Uyghur, yang menunjukkan keterkaitannya dengan target sebelumnya dari keluarga malware BadBazaar.

Cara malware bekerja

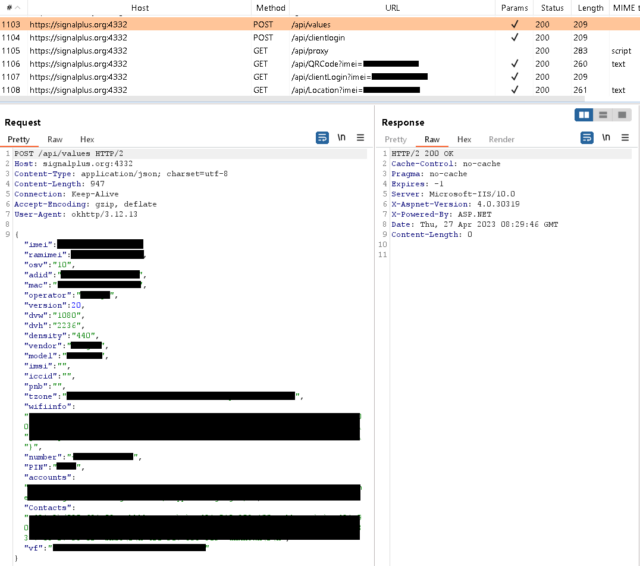

Aplikasi signal dan telegram palsu ini dapat memantau pesan dan kontak yang dikirim dan diterima jika pengguna menghubungkan perangkat mereka yang terinfeksi ke nomor Signal yang sah, seperti biasa dilakukan saat seseorang pertama kali menginstal Signal di perangkat mereka. Hal ini menyebabkan aplikasi jahat mengirimkan sejumlah informasi pribadi ke penyerang, termasuk nomor IMEI perangkat, nomor telepon, alamat MAC, detail operator, data lokasi, informasi Wi-Fi, email untuk akun Google, daftar kontak, dan PIN yang digunakan untuk mentransfer teks jika pengguna telah menyiapkannya.

Tangkapan layar berikut menunjukkan informasi yang dikirim dari perangkat yang terinfeksi ke server penyerang:

Peneliti ESET telah memberi tahu pengembang Signal tentang celah ini. Layanan pesan terenkripsi ini menunjukkan bahwa pembuat malware dapat mengubah kode dari aplikasi pesan apa pun. Dan mempromosikannya dengan cara yang menyesatkan. Dalam kasus ini, jika klien Signal resmi menampilkan pemberitahuan, versi palsu dapat dengan mudah menonaktifkan jalur kode untuk menghindari peringatan dan menyembunyikan perangkat yang terhubung secara jahat.

Satu-satunya cara untuk mencegah menjadi korban Signal palsu—atau aplikasi pesan jahat lainnya—adalah dengan mengunduh hanya versi resmi dari tempat resmi. Selama penelitian, diketahui server tidak mengembalikan URI ke perangkat untuk menghubungkan. Ini menunjukkan bahwa malware hanya diaktifkan untuk pengguna yang ditargetkan secara khusus.